Wstęp

Pierwotnie artykuł pojawił się ok roku 2010 dla zamkniętego grona. Teraz przetłumaczyłam go ze slangu na polski i udostępniam na public.

Postaram się jak najwięcej tekstu przytoczyć 1:1.

Obecnie telefony komórkowe to praktycznie komputery, pozostające on-line przez cały czas i nieustannie lokalizowane przez GPS. Wygodniejsze także stało się korzystanie w komórkach z komunikatorów internetowych zamiast wysyłania standardowych krótkich wiadomości tekstowych (SMS- Short Messaging System). Nauczyliśmy się już w komputerach (zwłaszcza działających pod kontrolą systemu Windows) korzystać z oprogramowania antywirusowego, antyspyware, filtrujemy ruch firewallami i w ogóle. W komórkach (zwłaszcza smartphone’ach i PDA) jeszcze to nie jest standardem, a powinno. Bowiem zamiast zależnego od modelu firmware’u mamy systemy operacyjne, które są wszędzie dostępne. O ile pisanie szkodliwego oprogramowania nie miało sensu w tym pierwszym przypadku, o tyle na poszczególne systemiki operacyjne może się komuś zacząć opłacać. Z resztą w przypdaku systemów Android czy (w nieco mniejszym zakresie) systemów ze stajni Apple’a jest to spotykane coraz częściej. Całkiem możliwe, że niedługo komórki przestaną być identyfikowane po numerze telefonu, który zostanie zastąpiony adresem IPv6 (ale to tylko moje zdanie, prawdę mówiąc nadal wolałabym uzyskiwać adres wdzwaniając się na PPP, poza tym ciężko będzie wykorzenić tradycję która ma tyle lat co telefonia, nawet stacjonarna).

Hmm, urządzenia o własnych IP podłączone do globalnej sieci 24h na dobę. Już widzę te botnety.

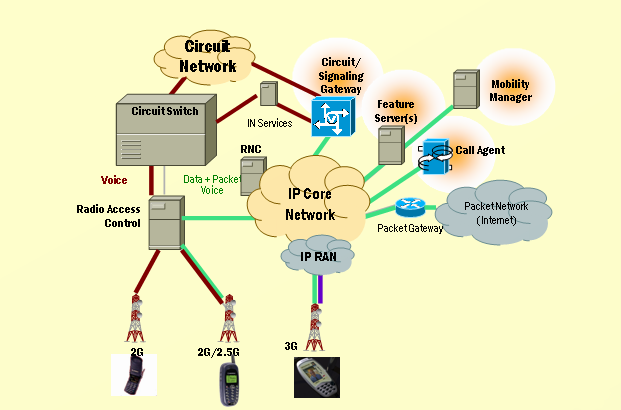

Jak podaje serwis pasjagsm.pl: „Piąta edycja systemu 3GPP obejmuje podział rozwiązania Mobile Switch na Media Gateway (MGW) oraz Mobile Softswitch – z którymi można się łączyć przez IP. Edycja 6 wprowadzi IMS – więcej elementów kontroli opartych o IP – i w zasadzie zmieni sieć telefonii komórkowej w wielką dystrybuowaną sieć pakietową.” Czyli po naszemu, w przyszłości zamiast telefonować pod określony numer będziemy mieli VoIP.

Jakie to niesie ze sobą ryzyko? Ten sam portal podaje:

Ataki będą przypuszczane na:

- serwery aplikacji (bazy danych, billingi, rozwiązania softswitch, itp.)

- elementy sieci (routery, rozwiązania MGW, serwery video, itp.)

- użytkowników telefonów – łącznie z robakami, trojanami i wirusami, ale również atakami DoS (blokada usług)

- sieci strony trzeciej – inne ISP lub sieci klientów korporacyjnych

Teraz trochę czarnej historii z tym związanej:

Pierwszym znanym przestojem w działaniu spowodowanym atakiem, był przestój w wyniku działania robaka Slammer/Sapphire w roku 2003, który rozprzestrzenił się w ciągu 15 minut i doprowadził (poza przerwaniem działania usług kryzysowych i tysięcy bankomatów) do blokady usług telefonii komórkowej u 23 milionów użytkowników w Azji. A atak ten nie był nawet skierowany na sieci komórkowe…

Pierwszy wirus sieci komórkowych został odkryty w roku 2004. Od tego momentu liczba wirusów Symbian i Windows Mobile, oraz ich negatywne oddziaływanie zaczęły rosnąć na niespotykaną dotąd skalę.

Dostępne technologie połączenia internetowego oferowanego przez operatorów mobilnych i maksymalna prędkość

HSUPA – do 7,2 Mb/s pobierania danych i do 1,9 Mb/s wysyłania danych (HSUPA jest swojego rodzaju dodatkiem do technologii HSDPA i nie zawsze będąc w zasięgu HSDPA będziemy mogli korzystać z HSUPA)

HSDPA – do 7,2 Mb/s pobierania danych

UMTS – do 384 Kb/s pobierania danych

EDGE – do 236 Kb/s pobierania danych

GPRS – do 53,6 Kb/s pobierania danych

(Źródło: www.bez-kabli.pl)

No i jest jeszcze WAP, ale go pominę, bo w tych czasach już się go raczej nie używa. No, chyba że na bardzo starych urządzeniach.

Pojęcia ogólne

Zrobię tu coś w rodzaju słowniczka, żebym mogła w dalszej części trzymać się konkretnego słownictwa, a wam żeby się lepiej rozumiało.

GPRS (General Packet Radio Service)

to technologia transmisji danych metodą pakietową. Sieć przeznacza na każdym kanale radiowym jedną tylko szczelinę by podtrzymać sesje GPRS-owe abonentów znajdujących się w pobliżu. Dopiero podczas przesyłania danych, udostępniane jest dynamicznie więcej kanałów logicznych, o ile zajętość kanału radiowego na to pozwala. W przypadku, gdy wolny jest jeden taki kanał, przydzielany jest w danym momencie tylko on, a jeżeli zwolniony zostanie w trakcie transmisji danych jeszcze jeden lub kilka kanałów, wtedy są one przydzielane dynamicznie do terminala, który transmituje dane. Kolejną ciekawostką jest możliwość uzyskania maksymalnej prędkości 171,2 kbit/s na jednym kanale radiowym. Udostępnione wtedy musiałyby być wszystkie szczeliny czasowe (a w jednym kanale jest ich osiem). Udostępnienie zasobów zależy tutaj tylko i wyłącznie od operatora świadczącego tego typu usługi. (bramkasms.pl)

UMTS (Universal Mobile Telecommunications)

jest to integracja wszelkich, dotychczasowych systemów komunikacji ruchomej.

WAP (Wireless Aplication Protocol)

jest to standard, dzięki któremu użytkownicy telefonów komórkowych wyposażonych w przeglądarkę WAP, mają dostęp do zasobów sieciowych.

Korzysta z dedykowanych technologii: WML- odpowiednik HTML’a WML Script- uproszczona wersja javy.

Komunikacja w WAP działa w następujący sposób:

- użytkownik telefonu wysyła do bramki WAP żądanie pobrania strony,

- następnie bramka WAP dekoduje kod binarny WML na zapytanie i przesyła protokołem HTTP i TCP/IP do serwera WWW na adres podany przez użytkownika telefonu,

- następuje odpowiedź serwera WWW w postaci treści w języku WML,

- bramka WAP dekoduje kod WML na kod binarny i przesyła do telefonu

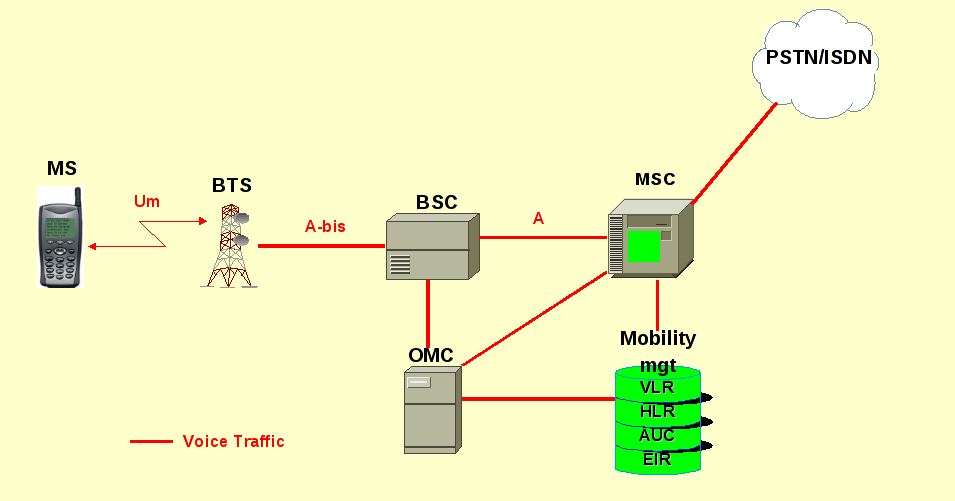

Architektura sieci GSM

Elementy GSM security

Kluczowa funkcjonalność: prywatność, integralność, poufność.

- Uwierzytelnienie

- Ochrona przed nieautoryzowanym dostępem do usług

- Bazowanie na algorytmach uwierzytelniania A3(Ki, RAND)=> SRES

- problemy z nieadekwatnymi algorytmami (Problems with inadequate algorithms)

- Szyfrowanie

- Rozerwanie strumienia bitów dla ochrony sygnalizacji i danych użytkownika (Scramble bit streams to protect signaling and user data)

- Algorytm szyfrowania A8(Ki, RAND) => Kc

- A5(Kc, dane) => zaszyfrowane dane

- Potrzeba silniejszego szyfrowania

- Poufność

- Zapobieganie intruzom od identyfikacji użytkowników IMSI

- Tymczasowy MSI

- Potrzeba większej ilości mechanizmów bezpieczeństwa

- SIM

- Wymienialny sprzętowy moduł bezpieczeństwa

- Zarządzany przez operatora sieci

- Niezależny terminal

- Bezpieczna warstwa aplikacji

- Bezpieczny kanał warstwy aplikacji pomiędzy modułem subskrybenta a siecią domową.

- Przejrzystość

- Funkcje zabezpieczające działają bez udziału użytkownika

- Potrzeba większej widoczności użytkownika

- Ograniczone zaufanie

- Wymagane ograniczone zaufanie pomiędzy HE i SN

Problemy z bezpieczeństwem GSM

- Ataki aktywne

- Podszywanie się pod elementy sieci np. postawienie fałszywego BTSa

- Transmisja kluczy

- Klucze szyfrowania i wartości (zmienne) uwierzytelniające są przesyłane w sposób jasny w obrębie i pomiędzy sieciami ((IMSI, RAND, SRES, Kc)

- Limitowany zakres szyfrowania

- Szyfrowanie zakończone zbyt wcześnie na krawędzi sieci i BTS’a (Encryption terminated too soon at edge of network to BTS)

- Komunikacja i sygnalizacja w części stacjonarnej sieci nie jest chroniona

- Zaprojektowane, by być tylko tak bezpieczne jak sieci stacjonarne.

- Przechwycenie kanału

- Ochrona przed przechwyceniem kanału radiowego opierająca się na szyfrowaniu. Jednakże niektóre sieci nie używają kryptowania.

- Niejawna integralność danych (Implicit Data Integrity)

- Brak dostarczonego algorytmu integralności.

- Jednostronna autoryzacja

- Tylko uwierzytelnieni użytkownicy są obsługiwani przez sieć.

- Nie ma sposobu, żeby użytkownik mógł zidentyfikować sieć.

- Słabe algorytmy szyfrowania

- Długość kluczy jest za krótka a szybkość obliczeń rośnie

- Algorytm szyfrowania COMP 128 został złamany

- Wymiana algorytmów szyfrowania jest z deka trudna

- Niebezpieczne terminale

- IMEI jest niebezpieczną identyfikacją.

- Mechanizm integralności dla IMEI został późno wprowadzony

- Legalny podsłuch i nadużycia

- Autor tekstu źródłowego pozostawia to jako refleksję

- Niedostateczna widoczność

- Brak sygnalizowania użytkownikowi, że szyfrowanie jest włączone

- Brak wyraźnego potwierdzenia od HE, że parametry uwierzytelniania są właściwie używane przez SE gdy abonenci się poruszają.

- Nieelastyczność

- Za mało elastyczności by z biegiem czasu uaktualniać i poprawiać funkcjonalność bezpieczeństwa

3g

Nowe funkcje bezpieczeństwa

- Autoryzacja sieci

- Użytkownicy mogą zidentyfikować sieć.

- Jawna integralność

- Integralność danych jest zapewniona przez stosowanie jawnych algorytmów integralności. Używa się też mocniejszych algorytmów poufności z dłuższymi kluczami.

- Bezpieczeństwo sieci

- Mechanizmy obsługujące zabezpieczenia wewnątrz i pomiędzy sieciami

- Bezpieczeństwo oparte na przełącznikach

- Bezpieczeństwo oparte na switchach zamiast na stacjach bazowych

- Integralność IMEI

- Mechanizmy integralności IMEI dostarczane od samego początku.

- Bezpieczne usługi

- Ochrona przed nadużyciami usług dostarczana przez SN i HE

- Bezpieczne aplikacje

- Zapewnienie bezpieczeństwa dla aplikacji rezydujących w USIM

- Wykrywanie nadużyć

- Mechanizmy zwalczania nadużyć w sytuacjach roamingowych

- Elastyczność

- Zabezpieczenia mogą być rozszerzone i wzmocnione zgodnie z wymogami nowych zagrożeń i usług

- Widoczność i konfiguralność

- Użytkownicy są powiadamiani czy jest odpalone zabezpieczenie i jaki poziom zabezpieczeń jest dostępny.

- Użytkownicy mogą skonfigurować zabezpieczenia dla poszczególnych usług.

- Kompatybilność

- Standaryzacja funkcji zabezpieczeń w celu zapewnienia ogólnoświatowej „interoperacyjności” i roamingu.

- Co najmniej jeden algorytm szyfrowania eksportowany w skali ogólnoświatowej

- Legalny podsłuch (legalne przechwycenie)

- Mechanizmy dostarczające uprawnionym organom pewne informacje dotyczące abonentów

Podsumowanie funkcji bezpieczeństwa 3G

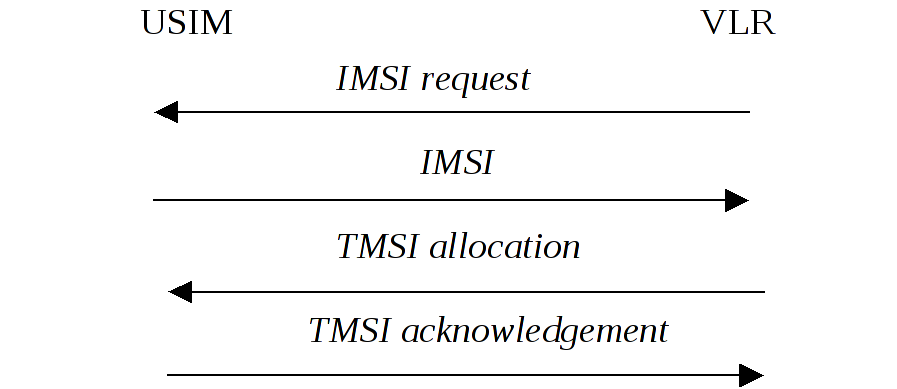

Poufność użytkownika

Stała tożsamość użytkownika IMSI, lokalizacja użytkownika, a także usługi użytkownika nie mogą być zdeterminowane przez podsłuch. Zostało to osiągnięte przez zastosowanie tymczasowej tożsamości (TMSI), która jest przypisana przez VLR. IMSI jest wysyłane w postaci zwykłego tekstu podczas ustalania TMSI. No wiem, ten opis jest nieco namotany. Może ten rysunek nieco rozjaśni tą procedurę.

Obustronne uwierzytelnianie

Podczas Uwierzytelniania i Zgodności klucza ( Authentication and Key Agreement, AKA) użytkownik i sieć wzajemnie się autoryzują, a także uzgadniają szyfr i integralność kluczy (cipher and integrity key [CK, IK]). CK i IK są wykorzystywane aż nie wygasną.

Założenie: Zaufane HE i SN i zaufane połączenie między nimi. Po AKA tryb bezpieczeństwa musi być negocjowany do uzgodnienia szyfrowania i algorytmu integralności.

Proces AKA przedstawia następujący schemat:

Integralność danych

Integralność danych i autoryzacja pochodzenia danych sygnalizacyjnych muszą być dostarczone. Użytkownik i sieć ustalają ustalają klucze i algorytmy integralności w trakcie AKA i ustawiają tryb zabezpieczeń.

Poufność danych

Sygnalizacja i dane użytkownika powinny być zabezpieczone przed podsłuchem.

Użytkownik i sieć ustalają ustalają klucze i algorytmy integralności w trakcie AKA i ustawiają tryb zabezpieczeń.

IMEI

IMEI jest wysyłany do sieci tylko po autoryzacji SN. Transmisja IMEI nie jest chroniona.

Autoryzacja Użytkownik-USIM

Dostęp do USIM mają tylko uprawnieni użytkownicy. Użytkownik i USIM wymieniają poufny kod, PIN

Autoryzacja USIM-Terminal

Sprzęt użytkownika musi uwierzytelniać USIM

Bezpieczeństwo aplikacji

Aplikacje rezydujące w USIM powinny otrzymywać bezpieczne wiadomości przez sieć.

Widoczność

- Wskazane jest, by szyfrowanie było włączone.

- Wskazane jest, by poziom bezpieczeństwa (2g, 3g) był dostępny.

Konfiguralność

- Użytkownik konfiguruje które opcje bezpieczeństwa są aktywowane z poszczególnymi usługami

- Włączanie/wyłączanie autoryzacji użytkownik-USIM

- Przyjmowanie/odrzucanie niezaszyfrowanych połączeń przychodzących

- Ustawianie/ nieustawianie połączeń nieszyfrowanych

- Akceptacja/odrzucanie wykorzystania wybranych algorytmów szyfrowania

Kompatybilność z GSM

Parametry użytkownika GSM pochodzą od parametrów UMTS używając następujących funkcji konwersji:

- Klucz szyfrowania KC = c3(CK,IK)

- Random challenge RAND = c1(RAND)

- Podpisana odpowiedź SRES = c2(RES)

Abonenci GSM korzystający z roamingu w sieci 3GPP są obsługiwane przez GSM w kontekście bezpieczeństwa (na przykład słabość do fałszowania BTS)

Problemy z bezpieczeństwem 3G

- IMSI jest wysyłany jako zwykły tekst przy przydziale (alokacji) TMSI dla użytkownika

- Transmisja IMEI nie jest chroniona. IMEI nie jest zabezpieczeniem.

- Użytkownicy mogą być zachęceni do podpięcia się do fałszywego BS.1 Jeżeli użytkownik podepnie się do kanału radiowego, jako fałszywego Bsa, jest on poza zasięgiem stronnicowania SN (prościej mówiąc, mimo że kolesiowi pokaże że ma pełny zasięg, my dzwoniąc do niego usłyszymy, że jest on nieosiągalny)

- Przechwycenie połączeń wychodzących/przychodzących w sieci z wyłączonym szyfrowaniem jest możliwe. Intruz pozuje na man-in-the-middle i zrywa użytkownika w trakcie nawiązywania połączenia

Podsumowanie

Bibliografia

- pasjagsm.pl mirror z dnia 1.12.2010 (ale nie była aktualizowana od dobrych 5 lat)

- bramkagsm.pl mirror z dnia 1.12.2010

- www.bez-kabli.pl (nie zapisałam strony jako)

- prezentacja multimedialna pod tytułem „3G Security Principles” (Znaleziona gdzieś w sieci)

4 komentarze

Będę. Czekam jeszcze na art o wirtualizacji ;*

Będzie podzielony na fragmenty, bo takie długie kijowo wyglądają. I pojawi się na dniach.

Z tym IPv6 to całkiem trafnie ale to nie tylko w telefonach / smartfonach. Jak IPv6 będzie już powszechnie stosowany to każde urządzenie będzie mogło mieć swój adres, a co więcej nawet kilka adresów np. dla każdej usługi.

A gdzie LTE ? 🙂

LTE wtedy jeszcze nie było;) Jak napisałam powyżej, art nie był pisany specjalnie tutaj i latał po ukrytych zakamarkach sieci jakieś 2 lata temu:)

Ale jak mówi plus czy polsat, wyciąga do setki, z tym że przydałaby się opinia jakiegoś użytkownika tej technologii by powiedział, czy serio jest tak wesoło:)

Comments are closed.